Depuis dimanche, le site à l’origine de la fuite sur les documents diplomatiques américains est soumis à une forte attaque informatique. WikiLeaks, pourtant, n’a été hors-service que quelques heures. Comment fait-il ?

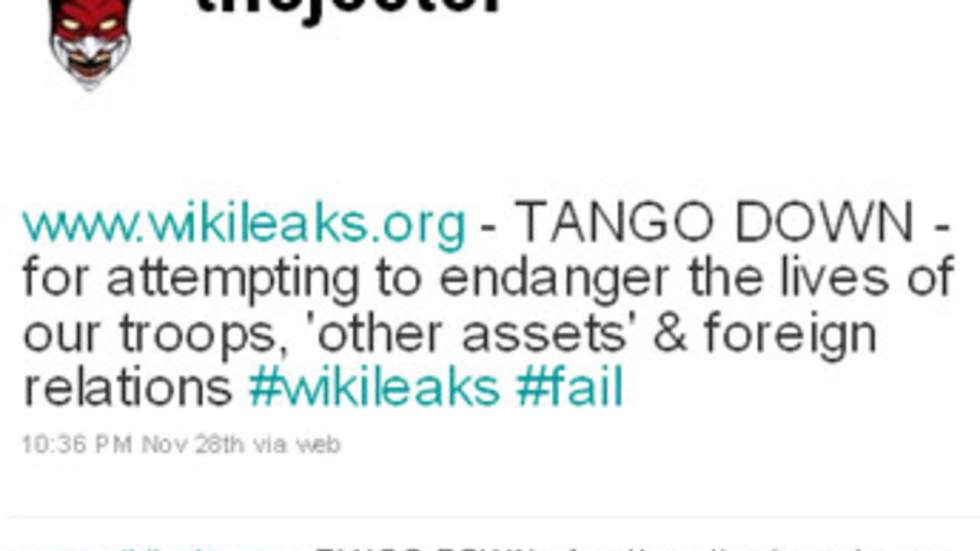

Il se fait appeler Jester [bouffon, ndlr] sur Twitter et se présente comme un "hacktiviste pour le bien". Dès dimanche, il clamait sur le réseau de micro-blogging avoir réussi à faire tomber le site de WikiLeaks car "il mettait en danger la vie de nos soldats".

Et depuis lors, le site à l’origine de la fuite de plus de 250 000 télégrammes diplomatiques semble soumis à un intense pilonnage informatique dans le but de le faire disparaître de la Toile. Mardi après-midi, WikiLeaks annonçait sur Twitter qu'il était en train de subir une attaque de type DDOS (déni de service) de l’ordre de "10 gigabits par seconde". Mercredi soir, rebelotte, le site a dû de nouveau baisser pavillon numérique pendant quelques heures.

"On peut dire que c’est une attaque très forte qui est menée", confirme Renaud Bidou, directeur technique pour la société de sécurité informatique Deny All. Tombé pendant quelques heures, WikiLeaks est finalement parvenu à se remettre en selle. Comment se sont-ils défendus ?

Première étape : décéler les anomalies

Une attaque DDOS consiste à envoyer un grand nombre de requêtes vers un site afin que ses serveurs soient saturés et qu’il devienne inaccessible sur la Toile. "Une seule personne qui contrôle un grand "botnet" [réseau d’ordinateurs fantômes contrôlés à distance, NDLR] peut très bien lancer un telle attaque", juge Renaud Bidou.

La légende veut qu’il soit virtuellement impossible de se défendre dans une telle situation. C’est ainsi que des pirates informatiques avaient réussi à faire tomber les principaux sites géorgiens très rapidement pendant la crise russo-géorgienne en 2008.

Il existe pourtant un moyen de se protéger. "Il faut que le site et l’opérateur qui l’héberge

disposent d’équipements basés sur des moteurs de risques comportementaux", explique Renaud Bidou. Il s’agit d’un système informatique qui décèle une anomalie de trafic sur un site et décide automatiquement de bloquer toutes les requêtes qui correspondent à cette anomalie. Un dispositif particulièrement efficace contre les attaques DDOS : il s’agit en effet généralement d’envoyer un grand nombre de fois le même type de requêtes, ce qui les rend facilement détectables.

Une protection solide, mais des pirates entêtés

Une protection qui n’est pourtant pas fiable à 100%. Un pirate informatique rusé peut programmer ses "bots" pour qu’ils n’envoient pas tous la même requête, et l’hébergeur doit avoir les reins suffisamment solides pour supporter le choc de ce bombardement. Ce n’est donc pas un hasard que le site WikiLeaks soit hébergé à deux endroits différents. Il s’agit du groupe suédois Banhof, qui gère pas moins de 10% du trafic Internet suédois, et – ironie de l’histoire – le géant de l’Internet américain Amazon ! Ce dernier offre en effet des solutions d’hébergement ouvertes à tous appelées Amazon Web Services.

Mercredi, selon la société Netcraft, qui suit les performances en temps réel de cablegate.wikileaks.org, l’accès au site devenait de plus en plus lent. Les pirates s'entêtent donc. Combien de temps le duel durera-t-il ?