Un chercheur israélien a trouvé une parade à NotPetya, le virus informatique qui a touché mardi de nombreuses grandes entreprises. Sa solution s’apparenterait toutefois plus à un "vaccin" préventif qu’à un "kill switch", qui détruit le ransomware.

Alors qu’une cyberattaque massive frappait mardi des entreprises et des structures gouvernementales dans des nombreux pays, dont la France, on apprenait il y a quelques heures que les pirates avaient utilisé une faille de Windows déjà exploitée lors de l’attaque du rançongiciel WannaCrypt ou WannaCry en mai dernier, EternalBlue.

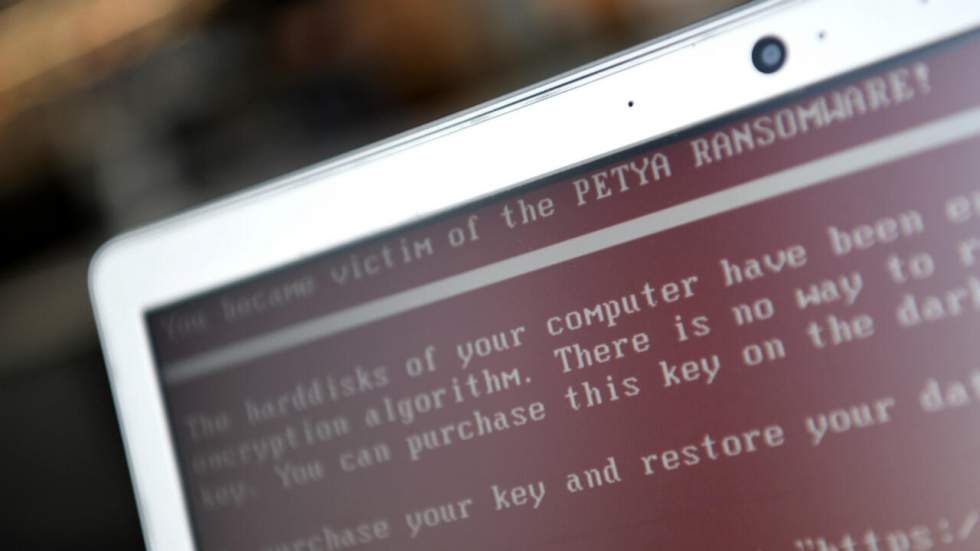

NotPetya, que les experts en sécurité ont identifié comme une variante du ransomware Petya, détecté en mai 2015, touche les PC qui, selon les observations du moment, tournent sous Windows XP, Windows 7 et Windows 10. À ce stade, son impact reste encore inconnu, et parler d’une attaque "sans précédent", selon les mots de Mounir Mahjoubi, le secrétaire d’État français chargé du numérique, est sans doute un peu prématuré au vu du peu d’information dont nous disposons à cette heure.

Si le fichier est trouvé, alors le malware interrompt son processus de chiffrement

De leur côté, les spécialistes du monde entier s’activent à déterminer qui sont les auteurs de l’attaque, quelles sont leurs motivations et quels chemins ils ont emprunté pour parvenir à chiffrer les contenus des terminaux touchés, et ainsi bloquer l’accès à l’intégralité du disque dur une fois le système redémarré.

Ce que l’on sait aujourd’hui, c’est que malgré ses ressemblances avec WannaCry, NotPetya semblerait ne pouvoir être stoppé par un "kill switch", soit une commande qui désactive sa propagation. Lors de la vague WannaCry, Marcus Hutchins, un chercheur autodidacte de 22 ans, était parvenu à bloquer l’exécution et la diffusion du ransomware en enregistrant un domaine apparaissant dans le code de ce dernier. Une procédure réitérée pour NotPetya, en vain.

Une propagation plus lente

Toutefois, un expert israélien affirme avoir trouvé une autre solution, bien que probablement temporaire, et, surtout, préventive : celle-ci permet de "vacciner" son ordinateur et non de revenir en arrière une fois le disque dur verrouillé. Amit Serper, basé à Boston, chercheur en sécurité chez Cyberason, a constaté que le NotPetya recherchait le fichier "perfc.dll" dans Windows. Si celui-ci était trouvé, alors le malware interrompait son processus de chiffrement. Il suffirait donc de créer dans le dossier "C :" de Windows un fichier vide du même nom en lecture seule.

100% certainty! Create a file called perfc with no extension in %windir%. And now I celebrate with friends! pic.twitter.com/JB03xab2BZ

— Amit Serper (@0xAmit) 27 juin 2017

D'autres experts en sécurité ont confirmé que la méthode d'Amit Serper était efficace. Mais comme l'observe le site spécialisé MalwareTech, Petya se propagant plus lentement que WannaCry (il ne scanne que les réseaux internes), "il y a peu de risque de nouvelles infections plus d'une heure après l'attaque."

Quelque chose à ajouter ? Dites-le en commentaire.